Cuando el enemigo está en el silicio.

Hay un límite invisible entre la seguridad y la ilusión de seguridad, y Android acaba de cruzarlo.

El ataque conocido como Pixnapping (CVE-2025-48561) no es un simple fallo técnico, es una brecha conceptual. Por primera vez, una aplicación sin permisos puede leer la pantalla de otra app midiendo los milisegundos que tarda la GPU en procesar un píxel. Ni root, ni exploits, ni engaños al usuario. Solo física, matemática y silencio.

El ataque no roba archivos, roba tiempo de renderizado. Y de ese tiempo deduce colores, dígitos y secretos. En menos de 30 segundos puede reconstruir un código 2FA, una frase semilla o un mensaje privado. Google, que tardó siete meses en reconocerlo, aplicó un “parche parcial” en septiembre de 2025, los investigadores tardaron dos semanas en romperlo. El próximo parche llegará, prometen, en diciembre.

Mientras tanto, los usuarios de Pixel 6 a 9 y Galaxy S25 siguen vulnerables, y la comunidad de seguridad ha entendido el mensaje, el hardware ya no es neutral.

Ingeniería inversa del engaño.

Pixnapping es el síntoma visible de una enfermedad más antigua, la confianza. Android nació creyendo que el usuario podía decidir qué aplicación merecía permiso. Pero el malware moderno no pide permiso, pide atención.

Los troyanos como Cerberus, Revive o el reciente Crocodilus han convertido los Servicios de Accesibilidad en un caballo de Troya institucionalizado. Lo que empezó como una ayuda para personas con discapacidad es hoy una API que otorga visión total y control táctil absoluto del dispositivo.

Crocodilus, detectado en 2025, no solo roba credenciales bancarias, crea contactos falsos, realiza llamadas de vishing y lee frases semilla de criptomonedas mediante expresiones regulares. En España actúa con precisión quirúrgica, disfrazado de actualización de navegador. Casi todos los bancos españoles figuran entre sus objetivos, según ThreatFabric.

Lo inquietante no es la existencia de un nuevo malware, sino su madurez industrial, cada troyano es una startup criminal con servicio técnico y manual de usuario.

Cuando el crimen adopta modelos SaaS, la defensa corporativa aún discute si activar la autenticación en dos pasos.

España, un campo de pruebas digital.

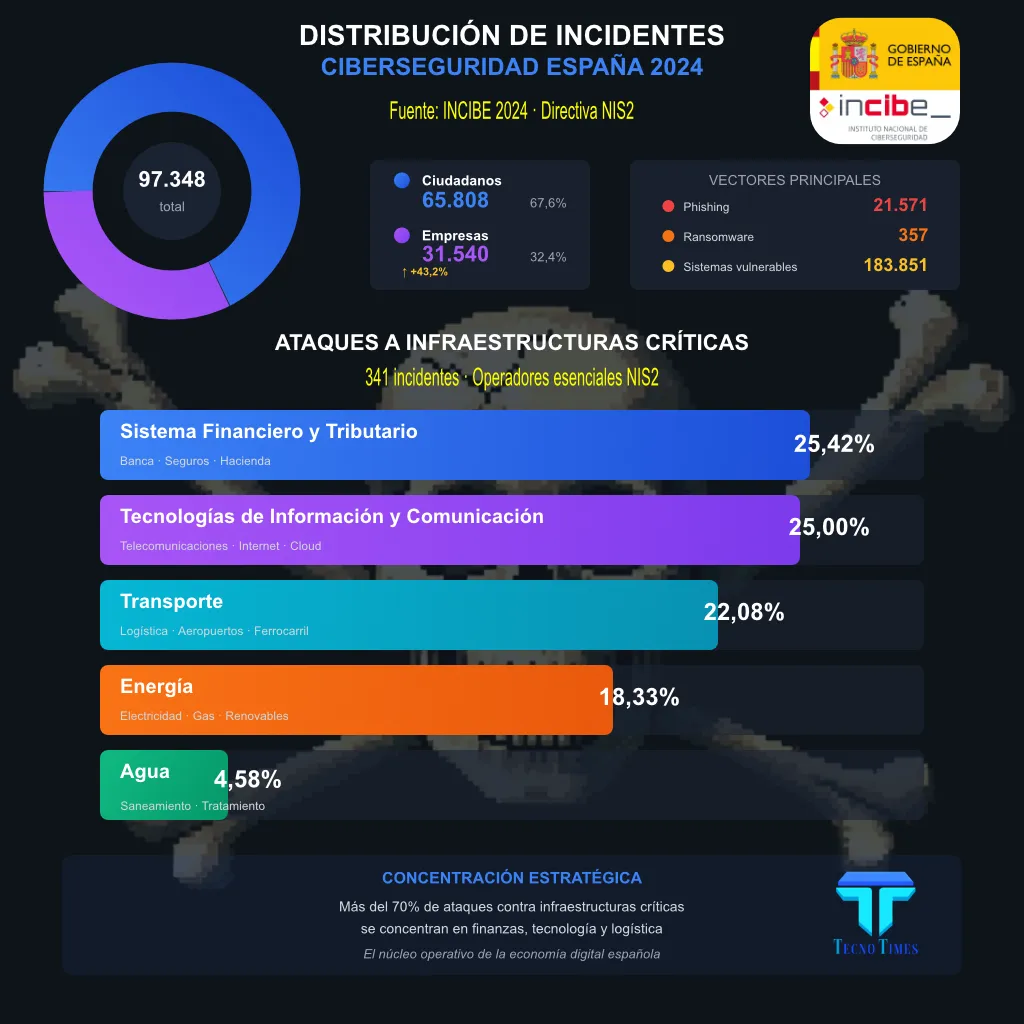

El INCIBE (Instituto Nacional de Ciberseguridad de España) registró 97.348 incidentes en 2024, un 16,6 % más que el año anterior. Cuatro de cada diez fueron malware, y otros tantos fraudes en línea.

El dato no describe un caos, describe un modelo de negocio. El 67 % de los ataques afectó a ciudadanos, el 43 % más de empresas pequeñas y autónomos. El fraude financiero y las brechas de datos representaron juntos casi la mitad de los casos.

España sufre 1951 ataques semanales por empresa, ligeramente por encima de la media global y muy por encima de la europea. Los sectores más golpeados son Gobierno, Telecomunicaciones, Bienes de consumo y Finanzas, exactamente los que concentran poder, datos y confianza pública.

El cibercrimen no improvisa, sigue el dinero y los hábitos digitales. Si Crocodilus apunta al BBVA y Copybara imita apps “antivirus” en español, no es casualidad. Es segmentación de mercado.

La frontera entre ataque y campaña publicitaria se ha borrado, ambos analizan métricas, prueban versiones A/B y optimizan conversiones. Solo cambia el propósito final, uno vende, el otro roba.

Del hacking ético al espejismo defensivo.

El hacker ético del siglo XXI ya no rompe contraseñas, rompe paradigmas de confianza. Simular un ataque de accesibilidad no es un ejercicio académico, sino una necesidad táctica.

Las empresas deberían realizar red-teamings que incluyan phishing emocional, aplicaciones señuelo y superposiciones falsas sobre sus propias apps internas.

Solo cuando un empleado entrega su 2FA a una app corporativa falsa se entiende la magnitud del riesgo.

Del lado defensivo, la receta es menos glamorosa pero más urgente:

• Gestión unificada de dispositivos (UEM), para limitar quién puede usar accesibilidad.

• Soluciones MTD, con análisis de comportamiento, no de firmas.

• Educación visual y continua, mostrar al empleado la trampa antes de que la viva.

Y, sobre todo, entender que los parches no son cura, son morfina temporal.

Pixnapping demuestra que incluso con el sistema actualizado, el hardware puede traicionar al software.

El país del píxel y la paradoja.

España es hoy un laboratorio donde confluyen la sofisticación técnica del ataque y la vulnerabilidad estructural de la defensa.

Mientras el malware evoluciona con la velocidad de una startup, la respuesta institucional se mueve con la cadencia de un boletín trimestral.

El resultado, un ecosistema donde el robo de un píxel en un smartphone y el secuestro de un servidor en una pyme forman parte de la misma narrativa.La moraleja no es apocalíptica, es práctica:

• Los parches salvan sistemas, no culturas digitales.

• La alfabetización cibernética es la nueva educación cívica.

• Y la seguridad no se delega, se ejerce.

Pixnapping no es solo una vulnerabilidad, es un espejo. Refleja hasta qué punto la comodidad ha sustituido a la prudencia.

Cuando el siguiente parche llegue, quizá el problema ya no sea el píxel robado, sino la costumbre de mirar hacia otro lado.

La trinchera invisible.

El enemigo no está en los servidores, sino en las rutinas. Cada toque sobre la pantalla es una confesión. Cada “sí, acepto” es una rendición sin testigos.

Android no cayó por un bug, cayó por la pereza colectiva, usuarios que no leen, empresas que no parchean y gobiernos que confunden soberanía digital con notas de prensa.

Pixnapping no es un exploit, es un síntoma. Lo ejecuta una app, pero lo sostiene un ecosistema que normalizó la vulnerabilidad como parte del progreso. Mientras Google promete parches, los ciberdelincuentes ejecutan versiones. Mientras el INCIBE publica infografías, los RAT (Remote Access Trojan) se venden por Telegram con soporte técnico incluido.

El campo de batalla ya no está en la dark web, sino en el bolsillo de cada ciudadano. Y quien no entienda que cada píxel visible es un vector de ataque está firmando su rendición con el pulgar.

El “usuario promedio” ha muerto, lo sustituyó el objetivo estadístico. La defensa empieza cuando alguien vuelve a hacer la pregunta incómoda: ¿Por qué confiamos en un sistema que no nos pertenece? La batalla no es técnica: es cultural. Y como toda batalla, solo la gana quien se atreve a pensar.

“Lo relevante no es el dato, sino lo que implica.”

🧠 DEBATE TECNOTIMES | PIXNAPPING Y LA SEGURIDAD MÓVIL

¿Somos víctimas tecnológicas o cómplices digitales?

La vulnerabilidad Pixnapping expone algo más que pantallas: deja al descubierto la fragilidad del modelo de confianza que sostiene nuestros teléfonos. Mientras el malware evoluciona con mentalidad de startup, usuarios y empresas seguimos actuando como si la ciberseguridad fuera opcional.

En TecnoTimes abrimos el debate: ¿estamos preparados para asumir que la amenaza ya está integrada en el hardware? ¿Puede un usuario defenderse realmente o el control está perdido desde el diseño? Hablemos de responsabilidad, alfabetización digital y soberanía tecnológica.

JL Meana — TecnoTimes

Divulgación científica con honestidad. Sin obediencia ideológica. Sin cuentos.

“Neutralidad no es objetividad y propaganda no es periodismo.”